日期:2020-05-22 阅读数:1789

等保2.0扩展了云计算安全要求,云等保合规也成为了组织单位上云必须完成的基本要求。然而云等保涉及的责任、范围、建设方法等均与通用等级保护建设存在较大区别。

至此,数据生产要素的身份得到“官宣”,将和土地、劳动力、资本、技术这些传统生产要素一道,共同参与市场化配置。

以某省政务云等保建设为例,其云平台按照等级保护第三级标准进行建设,但由于提供的安全措施无法满足厅委办局的需求导致无法通过等级保护测评。众多业务系统无法“上云”。在这个案例中,可以将政务云平台运营者类比为“云服务商”,厅委办局类比为“云服务客户”,各自角色该如何进行等级保护建设,成为双方共同的难题。本文基于IaaS模式对以上云等保常见的四个问题进行解答。

责任划分

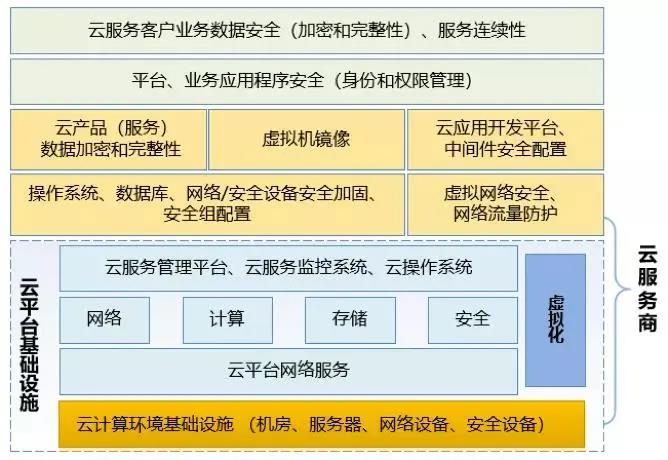

在传统计算形式中,运营、使用单位承担从设备到应用全部的安全责任。但在云计算环境中根据角色的不同,安全责任由云服务商和云服务客户分担。

其中,云服务商主要安全责任是保障云平台基础设施的安全,同时提供各项基础设施服务以及各项服务内置的安全功能。在IaaS模式下,云服务商需保证云计算环境基础设施(物理环境、服务器、网络设备、安全设备),物理网络及链路,依托于虚拟化技术实现的网络、计算、存储的安全。同时需要对云服务管理平台、云服务监控系统、云操作系统等负有完全的安全责任。

▲云服务商安全责任

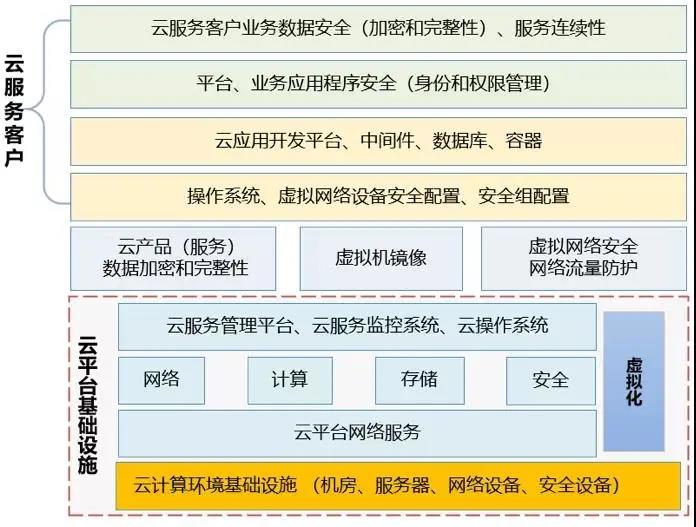

云服务客户则需对云上各类可控的资源(如虚拟机、安全组、云平台提供的安全功能)等进行配置,需对自行部署在云上的业务应用、操作系统、数据库、中间件、数据等负有完全的安全责任。

▲云服务客户安全责任

云等保建设对象及定级备案

在等级保护中,将云等保涉及的建设对象分为两类:云计算平台(以下简称云平台)以及云服务客户的业务应用系统(以下简称业务系统)。两种建设对象分别由云服务商以及云服务客户负有安全责任以及开展等级保护工作。

首先是云平台的定级备案。云服务商应负责云平台备案,备案地点为运维管理端所在地,同时关键信息基础设施云平台保护等级应不低于三级。

在云平台通过等级保护测评后,云上的业务系统需要通过等级保护测评。用户可在工商注册地或实际运营地的公安机关进行备案,等级保护的级别可参照《GA/T 1389-2017 信息安全技术 网络安全等级保护定级指南》(最新国家推荐性标准GB/T 22240正在修订中)。但需要注意的是,业务系统不能运行在低于自身安全保护等级的云平台中。并且业务系统只有在完成并通过等级保护测评后方可投入正式使用。

云平台等保建设

由于在云计算环境中,安全能力的提供主要依托于云平台。因此需重点说明云平台的等级保护建设。云平台等保建设一般分为三个步骤:明确保护对象、分解安全措施、分析安全能力&对标基本要求。

1、明确保护对象

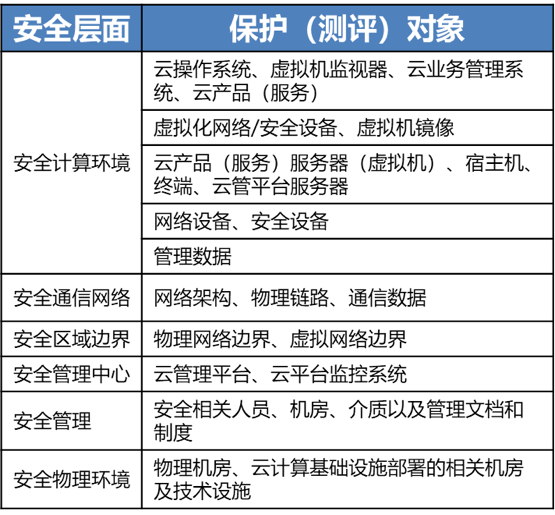

基于安全责任模型,分析得到云服务商需要保护的范围。一般认为云服务商负责云计算基础设施、云操作系统、云产品(服务)、虚拟机监视器、虚拟网络/安全设备、虚拟机镜像以及管理数据的安全。具体保护对象如下图:

▲云平台保护(测评)对象

2、分解安全措施

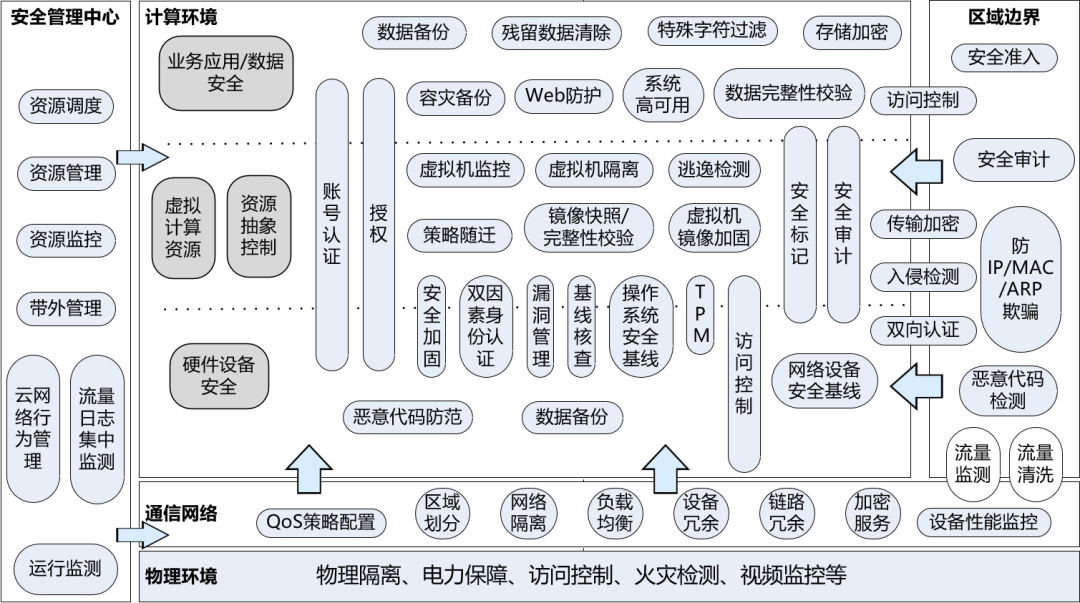

在明确保护对象的前提下,需对当前云平台提供的安全措施进行分解。在《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》(以下简称“基本要求”)中对云平台需提供的安全措施进行了明确,如下图所示:

▲云平台安全防护措施

在物理环境方面,云平台应提供物理隔离、电力保障、外来人员访问控制、火灾检测、视频监控等措施。

在通信网络方面,云平台应在物理通信网络的基础上对虚拟通信网络提供安全措施。如提供物理网络及虚拟网络的区域划分、虚拟网络隔离、设备及链路的冗余、通信加密等措施。

在区域边界方面,云平台应在物理区域边界安全措施的基础上增加对虚拟网络边界、虚拟机与宿主机之间的边界的安全措施。

在计算环境方面,云平台应提供安全加固的操作系统及镜像、虚拟机隔离、双因素身份验证以及访问控制、安全审计等措施。

在安全管理中心方面,云平台应提供权限划分、授权、审计日志的集中收集与分析、时钟同步等措施。

整体可将以上安全措施分为两类:

原生的安全措施:云平台自身具备或可提供的安全措施。

引入的安全措施:在云平台无法满足的情况下,需要采用解耦方式为平台提供安全措施。

云平台应为云服务客户提供安全能力

前面将云平台的安全措施分解为原生的安全措施、引入的安全措施两类。

其中云平台原生的安全措施仅能够覆盖云平台自身的安全以及云服务客户的部分需求如虚拟机隔离、镜像快照/完整性校验等。但受云平台开发商在安全方面技术能力以及平台功能的限制,云平台对于在等级保护中如基线核查、安全审计、恶意代码检测、Web防护等方面的措施要求无法提供完整的解决方案。此外,基本要求中云计算安全扩展要求明确要求云平台“应具有根据云服务客户业务需求自主设置安全措施的能力,包括定义访问路径、选择安全组件、配置安全策略”。

因此,云平台在自身无法满足云服务客户需求的情况下,应采用如云安全服务平台等解耦的方式提供可自主设置的安全措施,进而为云服务客户提供完整的、合规的安全能力及服务。

整体而言,IaaS模式下云计算平台与云服务客户的业务应用系统均需开展等级保护工作。在云等保的建设过程中,应采用“权责分离,两级建设”的原则,在明确云服务商与云服务客户的安全责任前提下,对云平台的安全措施进行分解。作为云平台的服务商,有义务也有责任为后期迁到云平台上的业务系统提供其所需的安全能力。在云平台自身提供部分安全措施的基础上,对于云平台自身无法提供的安全措施应通过云安全服务平台等方式提供,共同实现云等保的安全合规建设。

上一篇:勒索病毒变种层出不穷,深信服EDR主动防御克敌制胜!

下一篇:存算一体,未来已来?